Diciembre del 2024: Fortinet FortiOS y FortiProxy CVE-2024-21762

¿Han tomado las empresas medidas para mitigar la vulnerabilidad CVE-2024-21762?

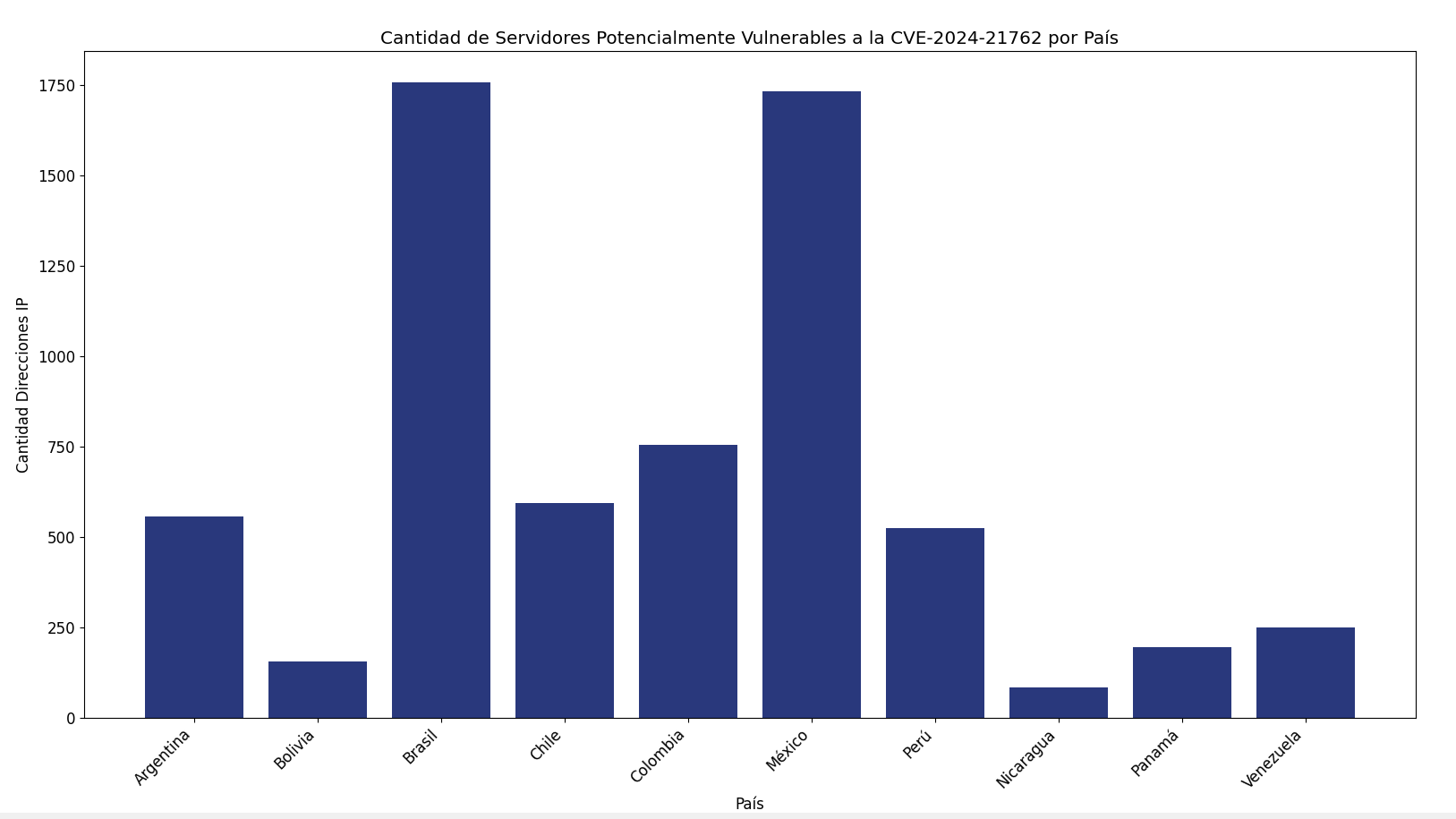

La investigación realizada por KAMAYA SECURE en diciembre de 2024 sobre la vulnerabilidad CVE-2024-21762, que permite la ejecución remota de comandos en dispositivos Fortinet, reveló que, a pesar de haber sido reportada en febrero, muchas empresas en toda América Latina no implementaron las medidas de mitigación necesarias. Como resultado, aproximadamente 6,604 endpoints continúan siendo afectados y permanecen vulnerables. La distribución de estos endpoints vulnerables por país se detalla en el siguiente cuadro:

¿Me afecta CVE-2024-21762?

Las organizaciones que utilizan versiones de FortiOS desde la 6.0 hasta la 7.4, así como productos FortiProxy, son vulnerables a la CVE-2024-21762. Si su organización depende de alguna de las versiones vulnerables, es crucial priorizar la aplicación de parches o implementar las soluciones alternativas recomendadas de inmediato. Si no se aborda esta vulnerabilidad de manera urgente, los sistemas podrían quedar expuestos a explotación, lo que podría ocasionar accesos no autorizados y filtración de datos sensibles.

La base de datos nacional de vulnerabilidades (NVD) ha listado las siguientes versiones afectadas de FortiOS y FortiProxy:

| Versión | Afectado | Solución |

| FortiOS 7.4 | 7.4.0 a 7.4.2 | Actualizar a 7.4.3 o superior |

| FortiOS 7.2 | 7.0.0 a 7.0.13 | Actualizar a 7.2.7 o superior |

| FortiOS 7.0 | 7.0.0 a 7.0.13 | Actualizar a 7.0.14 o superior |

| FortiOS 6.4 | 6.4.0 a 6.4.14 | Actualizar a 6.4.15 o superior |

| FortiOS 6.2 | 6.2.0 a 6.2.15 | Actualizar a 6.2.16 o superior |

| FortiOS 6.0 | 6.0 todas las versiones | Migrar a una versión fija |

¿Qué consecuencias podría tener si no mitigara esta vulnerabilidad?

Un atacante que explote esta vulnerabilidad podría obtener acceso no autorizado al sistema afectado, permitiendo la ejecución de comandos o acciones con privilegios elevados. Esto podría derivar en el robo de información confidencial, como credenciales, datos personales o información empresarial sensible. Además, el atacante podría interrumpir el funcionamiento normal de los servicios, afectando la disponibilidad de recursos críticos, y usar el sistema comprometido como base para realizar movimientos laterales, poniendo en riesgo otros dispositivos en la red. Las consecuencias de un ataque exitoso incluyen posibles sanciones regulatorias, pérdida de confianza de los clientes y daños significativos a la reputación de la organización.

¿Cómo puedo determinar si soy vulnerable a CVE-2024-21762?

Nuestro equipo ha desarrollado una herramienta en línea que te permite verificar si tu servidor es vulnerable a esta CVE. Es importante destacar que este verificador no es intrusivo; simplemente envía solicitudes específicas y analiza las respuestas para determinar la vulnerabilidad. Ten en cuenta que esta herramienta está diseñada exclusivamente para servidores expuestos a internet.

Si necesitas evaluar la seguridad de los servidores en tu red interna frente a esta vulnerabilidad específica, nuestro equipo está disponible para ayudarte. Podemos proporcionarte el código para su uso local o un ejecutable. No dudes en contactarnos para obtener más información.